با گسترش تهدیدات سایبری و پیچیدهتر شدن حملات، امنیت شبکهها به یکی از مهمترین دغدغههای سازمانها و مدیران IT تبدیل شده است. روترهای سیسکو بهعنوان ستون فقرات زیرساخت ارتباطی، نقش حیاتی ایفا میکنند. هرگونه ضعف در امنیت این تجهیزات میتواند دروازهای برای نفوذ مهاجمان و از بین رفتن دادههای حیاتی باشد. بنابراین، شناخت تهدیدات، پیادهسازی تنظیمات ایمن و بهکارگیری ابزارهای نظارتی نهتنها یک انتخاب، بلکه ضرورتی غیرقابل انکار برای حفظ پایداری و سلامت شبکه است.

امنیت روترهای سیسکو نقش مهمی در حفظ پایداری و حفاظت از شبکه دارد. این روترها دروازههای اصلی ارتباطی هستند و هرگونه ضعف امنیتی در آنها میتواند منجر به نفوذ، سرقت دادهها یا اختلال در شبکه شود. برای جلوگیری از این تهدیدات، باید اقدامات امنیتی مانند تغییر رمزهای پیشفرض، غیرفعال کردن پروتکلهای ناامن، بهروزرسانی سیستمعامل و اعمال سیاستهای کنترل دسترسی انجام شود. رعایت استانداردهای امنیتی نیز به کاهش خطرات کمک میکند. مدیریت صحیح و نظارت مداوم بر روترهای سیسکو برای جلوگیری از حملات سایبری ضروری است.

روترهای سیسکو، بهعنوان نقاط حیاتی در شبکه، همواره در معرض تهدیدات امنیتی قرار دارند. اگر این تهدیدات مدیریت نشوند، میتوانند منجر به نفوذهای غیرمجاز، سرقت اطلاعات و اختلال در عملکرد شبکه شوند. برخی از مهمترین تهدیدات امنیتی شامل موارد زیر هستند:

دسترسی غیرمجاز و حملات Brute Force : مهاجمان با استفاده از حملات Brute Force تلاش میکنند رمز عبور روتر را حدس بزنند و کنترل آن را به دست بگیرند.

استفاده از پروتکلهای ناامن (Telnet, HTTP) : استفاده از پروتکلهای رمزنگارینشده مانند Telnet و HTTP میتواند منجر به سرقت اطلاعات احراز هویت شود.

حملات DDoS (Distributed Denial of Service) : ارسال حجم بالایی از درخواستهای مخرب به روتر میتواند باعث کندی یا از کار افتادن آن شود.

مهندسی اجتماعی و فیشینگ : حملاتی که از طریق فریب کاربران برای افشای اطلاعات ورود یا تغییر تنظیمات روتر انجام میشوند.

آسیبپذیریهای نرمافزاری (Exploit) : باگها و حفرههای امنیتی در سیستمعامل روتر (Cisco IOS) میتوانند به مهاجمان اجازه نفوذ بدهند.

حملات Man-in-the-Middle (MITM) : مهاجمان میتوانند ترافیک بین دستگاهها را رهگیری یا تغییر دهند و اطلاعات حساسی مانند نام کاربری و رمز عبور را سرقت کنند.

پیکربندی نادرست (Misconfiguration) : تنظیمات ضعیف مانند باز گذاشتن پورتهای غیرضروری یا عدم اعمال لیستهای کنترل دسترسی (ACLs) میتواند امنیت شبکه را به خطر بیندازد.

برای محافظت از روترهای سیسکو، باید اقدامات امنیتی مانند استفاده از SSH بهجای Telnet، اعمال ACLs، غیرفعال کردن سرویسهای غیرضروری، بهروزرسانی مداوم Cisco IOS و مانیتورینگ شبکه انجام شود.

غیرفعال کردن پورتهای بیاستفاده: برای پیکربندی اولیه امنیتی روتر، اولین گام خاموش کردن تمام پورتهای بلااستفاده است. اگر از پورتی استفاده میکنید، باید فعال باشد، اما در صورتی که پورتی استفاده نمیشود، همیشه آن را غیرفعال (administratively down) کنید.

Router(config)# interface fastethernet0/0

Router(config-if)# shutdown

تغییر رمزهای پیشفرض و فعال کردن رمزگذاری: دومین گام مهم در امنیت روتر، تنظیم رمزهای عبور است. شما باید برای روتر خود از رمز عبور استفاده کنید. در اینجا دو نوع رمز عبور وجود دارد: Enable Password و Enable Secret Password.

Enable Password رمز عبور را بهصورت متن ساده ذخیره میکند، بنابراین بهراحتی قابل مشاهده است. اما Enable Secret Password رمز عبور را بهصورت رمزگذاریشده ذخیره میکند، که امنیت بیشتری دارد. برای رمزگذاری تمام رمزهای عبور در روتر یا سوئیچ، میتوانید از دستور "service password-encryption" استفاده کنید.

Router(config)# enable password 1234

Router(config)# enable secret 12345

Router(config)# service password-encryption

پیکربندی رمز عبور Telnet: Telnet روشی امن برای اتصال به روتر نیست، اما اگر از Telnet برای اتصال به روتر استفاده میکنید، باید یک رمز عبور برای آن تنظیم کنید. در اینجا ابتدا وارد حالت line vty میشویم و سپس با استفاده از دستور password، یک رمز عبور تعیین میکنیم. پس از آن، با اجرای دستور login، احراز هویت را فعال میکنیم.

Router(config)# line vty 0 4

Router(config-line)# password 1234

Router(config-line)# login

پیکربندی رمز عبور دسترسی console: مانند Telnet، برای افزایش امنیت روتر باید یک رمز عبور برای دسترسی کنسول (Console Access) نیز تنظیم کنید. برای انجام این کار، ابتدا باید وارد حالت line console شوید و سپس یک رمز عبور تعیین کنید. در نهایت، با استفاده از دستور login، احراز هویت را فعال کنید.

Router(config)# line console 0

Router(config-line)# password 1234

Router(config-line)# login

پیکربندی SSH: SSH معمولاً برای دسترسی از راه دور به روتر استفاده میشود، زیرا امنیت بیشتری نسبت به Telnet دارد. در اینجا یک پیکربندی مختصر از SSH را در تنظیمات امنیتی اولیه روتر ارائه میدهیم. در این پیکربندی، ابتدا به دستگاه نامی را اختصاص میدهیم؛ سپس دامنهای را با نام example.com تنظیم میکنیم. سپس کلید رمزنگاری را با تعیین طول آن ایجاد میکنیم. پس از آن، نسخه SSH و مقدار Timeout را تنظیم میکنیم. در نهایت، مقدار Timeout Retry را پیکربندی میکنیم.

Router(config)# hostname Router1

Router1(config)# ip domain-name example.com

Router1(config)# crypto key generate rsa modulus 1024 (key lenght, 1024 higher security

Router1(config)# ip ssh version 2

Router1(config)# ip ssh time-out 120

Router1(config)# ip ssh authentication-retries 3

Router1(config)# line vty 0 4

Router1(config-line)# transport input ssh

Router1(config-line)# login local

Router1(config)# exit

ایجاد کاربران با سطح دسترسی مشخص: با این پیکربندی، یک کاربر با سطح دسترسی مدیریتی ساخته میشود و ورود او از طریق احراز هویت محلی انجام میگیرد.

Router(config)# username admin privilege 15 secret StrongAdminPass

Router(config)# line console 0

Router(config-line)# login local

Router(config-line)# exit

محدود کردن دسترسی به روتر با Access Control List (ACL): این ACL فقط به دستگاههای داخل شبکه 192.168.1.0/24 اجازه دسترسی به روتر را میدهد.

Router(config)# access-list 10 permit 192.168.1.0 0.0.0.255

Router(config)# line vty 0 4

Router(config-line)# access-class 10 in

Router(config-line)# exit

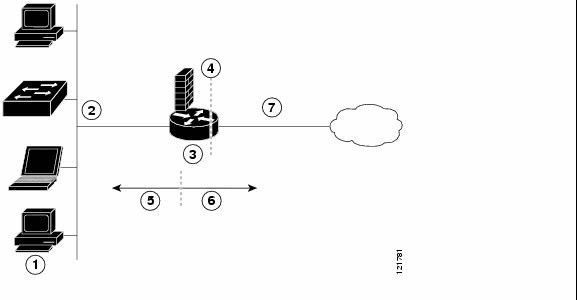

روترهای Cisco 850 و Cisco 870 میتوانند با استفاده از لیستهای دسترسی (Access Lists) ترافیک شبکه را فیلتر کنند. این روترها همچنین از بررسی بستهها (Packet Inspection) و ایجاد لیستهای دسترسی موقت پویا با کمک کنترل دسترسی مبتنی بر محتوا (CBAC) پشتیبانی میکنند. در روش فیلتر کردن معمولی، لیستهای دسترسی فقط بستهها را در لایه شبکه یا لایه انتقال بررسی میکنند و بر اساس قوانین مشخص، عبور یا مسدود شدن آنها را تعیین میکنند. اما CBAC امکان ایجاد لیستهای دسترسی موقت را فراهم میکند. این لیستهای موقت زمانی فعال میشوند که یک کاربر از داخل شبکه به مقصدی در اینترنت متصل شود. در این حالت، فایروال بهصورت خودکار یک مسیر موقتی برای بازگشت پاسخها ایجاد میکند. این کار باعث میشود ترافیکی که در حالت عادی مسدود میشد، فقط برای همان ارتباط مجاز باشد و پس از پایان جلسه، دوباره بسته شود. شکل زیر یک روتر با فایروال پیکربندی شده روی آن را نشان میدهد.

چندین دستگاه متصل به شبکه – رایانههای رومیزی، لپتاپها، سوئیچها

رابط LAN Fastethernet (رابط داخلی برای NAT)

مشتری PPPoE یا PPPoA و پیادهسازی فایروال – روترهای سری Cisco 851/871 یا Cisco 857/876/877/878

نقطهای که در آن NAT انجام میشود.

شبکه محافظتشده

شبکه بدون حفاظت

رابط WAN fastethernet یا ATM (رابط خارجی برای NAT)

در مثال پیکربندی زیر، فایروال روی رابط WAN خارجی (FE4) در روترهای Cisco 851 یا Cisco 871 اعمال شده و از شبکه LAN در رابط FE0 محافظت میکند. این فایروال تمام ترافیکی را که از طریق رابط WAN (FE4) وارد روتر میشود، فیلتر و بررسی میکند. توجه داشته باشید که در این مثال، ترافیکی که از شبکه داخلی سازمانی با آدرس 10.1.1.0 ارسال میشود، بهعنوان ترافیک امن در نظر گرفته شده و فیلتر نمیشود.

پیکربندی ACLها:

! acl 103 defines traffic allowed from the peer for the IPSec tunnel.

Router(config)# access-list 103 permit udp host 200.1.1.1 any eq isakmp

Router(config)# access-list 103 permit udp host 200.1.1.1 eq isakmp any

Router(config)# access-list 103 permit esp host 200.1.1.1 any

! Allow ICMP for debugging but should be disabled because of security implications.

Router(config)# access-list 103 permit icmp any any

Router(config)# access-list 103 deny ip any any !Prevents Internet-initiated traffic inbound.

! acl 105 matches addresses for the ipsec tunnel to or from the corporate network.

Router(config)# access-list 105 permit ip 10.1.1.0 0.0.0.255 192.168.0.0 0.0.255.255

Router(config)# no cdp run

پیکربندی Inspection rules: برای پیکربندی قوانین بازرسی (Inspection rules) فایروال، این مراحل را اجرا کنید تا تمام ترافیک TCP و UDP، بههمراه پروتکلهای برنامهای که در policyهای امنیتی تعریف شدهاند، بررسی شوند:

! Firewall inspection is set up for all TCP and UDP traffic as well as

! specific application protocols as defined by the security policy.

Router(config)# ip inspect name firewall tcp

Router(config)# ip inspect name firewall udp

Router(config)# ip inspect name firewall sqlnet

Router(config)# ip inspect name firewall ftp

Router(config)# ip inspect name firewall netshow

اعمال کردن ACLها و Inspection ruleها به اینترفیسها:

Router(config)# interface vlan 1 ! This is the internal home network.

Router(config-if)# ip inspect firewall in ! Inspection rules for the internal interface.

Router(config-if)# exit

Router(config)# interface fastethernet 4 ! FE4 is the outside or Internet-exposed interface.

! acl 103 permits IPSec traffic from the corporate router

! as well as denies Internet-initiated traffic inbound.

Router(config-if)# ip access-group 103 in

Router(config-if)# ip nat outside

Router(config-if)# exit

با استفاده از کابل کنسول به روتر متصل شوید.

با استفاده از دستور Ping، ارتباط بین روتر و TFTP سرور را آزمایش کنید. البته قبل از آن مطمئن شوید که Range آدرس IP شما با Range آدرس IP سرور TFTP یکسان باشد.

با توجه به اینکه فرآیند Upgrade در حافظه Flash انجام می شود و تنظیمات روتر در NVRAM ذخیره می شود، این دو چندان ارتباطی با هم ندارند. اما بهتر است قبل از اینکه فرآیند Upgrade را انجام دهید، از تنظیمات و پیکربندی های روتر خود Backup بگیرید، چون در زمان Upgrade معلوم نیست چه اتفاقی برای روتر بیفتد. با استفاده از دستور زیر، فرآیند Upgrade را شروع کنید:

Router# copy tftp flash

حالا از شما آدرس IP سرور TFTP پرسیده میشود:

Address or name of remote host []? XXX.XXX.XXX.XXX

بعد از وارد کردن آدرس TFTP سرور، نام فایل IOS ای که قرار است از TFTP کپی شود، مشابه نمونه زیر از شما پرسیده میشود:

Source filename []? cXXXX-X-XX.XXX-XX.bin

به این نکته توجه کنید که اسم فایل IOS که میخواهید وارد کنید کاملا Case Sensitive است و باید دقت کنید که عین حروف را بدون کوچکترین تغییری وارد کنید. بعد از این مرحله، از شما در خصوص نام فایلی که قرار است بر روی روتر مقصد قرار بگیرد؛ سئوال خواهد شد، همانطور که در پایین مشاهده میکنید :

Destination filename []? cXXXX-X-XX.XXX-XX.bin

پیشنهاد میشود که این فایل را همانند فایل موجود در سرور TFTP نامگذاری کنید تا بتوانید به سادگی این فایل را با فایل روی روتر مقایسه نمایید.

همانطور که در پایین مشاهده میکنید، از شما پرسیده میشود که آیا مایلید فایلهای موجود در حافظه Flash حذف شوند یا خیر؟ اگر فضای خالی کافی روی Flash دارید، ترجیحاً IOS قبلی را حذف نکنید؛ زیرا ممکن است بعداً به آن نیاز پیدا کنید.

Erase flash: before copying? [confirm]

بعد از تایید، روتر شروع به کپی کردن فایل Image مربوط به IOS از TFTP سرور به داخل روتر میکند و یا بسته به انتخاب شما، شروع به حذف و خالی کردن حافظه Flash میکند :

Erasing the flash filesystem will remove all files! Continue? [confirm]y

Erasing device… eeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeee

eeeeeeeeee …erased

Erase of flash: complete

Loading cXXXX-X-XX.XXX-XX.bin from XXX.XXX.XXX.XXX (via Ethernet0/0): !!!!!!!!

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

[OK - xxxxx/yyyyyyy bytes]

Verifying checksum… OK (0xAC8A)

xxxxxx bytes copied in xx.xx secs (yyyy bytes/sec)

فرآیند کپی کردن IOS ممکن است چندین دقیقه بر حسب نوع شبکه ای که دارید زمان ببرد. در طی زمان کپی کردن پیام هایی نمایش داده می شود که نمایانگر فایل هایی است که به آنها دسترسی پیدا می شود. علامت تعجب یا ! به معنای این است که فرآیند کپی شدن در حال انجام است، همانطور که در بالا مشاهده می کنید. هر کدام از علامت های تعجب به معنای کپی شدن 10 بسته اطلاعاتی یا Packet میباشد که با موفقیت کپی شده است. بعد از اینکه فرایند کپی به درستی انجام شد یک Checksum تایید یا Verification Checksum به داخل حافظه Flash روتر نوشته میشود.

قبل از اینکه روتر را Reload کنید، بایستی از دو چیز مطمئن شوید. اولین نکته این است که باید مطمئن شوید که configuration register روتر شما مقدار 0x2102 است. برای بررسی این مورد کافیست دستور show version را وارد کنید. اگر configuration register شما مقدار 0x2102 را نمایش نمیدهد و هر چیزی به غیر از این است؛ بایستی آن را بصورت دستی با استفاده از دستور زیر تبدیل به 0x2102 کنیم :

Router(config)#config-register 0×2102

نکته دوم که باید به آن توجه کنید، مخصوصاً زمانی است که به سیستم دستور دادهاید حافظه Flash را پاک نکند:

روتر نباید از IOS قبلی بوت شود و شما باید به روتر اعلام کنید که از IOS قبلی استفاده نکند.

با اجرای دستور اول زیر، روتر از IOS قبلی سیستم استفاده نمیکند و با اجرای دستور دوم، روتر از IOS جدیدی که برای آن تعریف میکنید بوت خواهد شد.

Router(config)#no boot system

Router(config)#boot system flash cXXXX-X-XX.XXX-XX.bin

اگر دستور reload را در این مرحله وارد کنید، روتر از شما میپرسد که آیا میخواهید تنظیمات را ذخیره کنم یا خیر؟ در این مرحله شما باید بسیار دقت کنید و دلیلش هم این است که اگر روتر در boot mode قرار بگیرد، روتر دیگر قادر به انجام عملیات routing نخواهد بود. بنابراین در این هنگام ترجیجا تمامی تنظیمات موجود در running configuration را بر روی startup configuration ذخیره کنید تا در زمان boot این تنظیمات از بین نرود.

Router#reload

System configuration has been modified. Save? [yes/no]: y

Building configuration…

[OK]

Proceed with reload? [confirm]y

ایجاد کاربران محلی: برای ایجاد کاربران محلی در روتر سیسکو، از دستور username استفاده میشود. این دستور به شما امکان میدهد که نام کاربری و رمز عبور را تعریف کنید.

Router(config)# username admin privilege 15 secret MySecurePassword

پیکربندی خطوط کنسول و VTY: برای کنترل دسترسی به روتر از طریق کنسول یا خطوط VTY (برای دسترسی از راه دور)، باید خطوط مربوطه را پیکربندی کنید.

Router(config)# line console 0

Router(config-line)# login local

Router(config-line)# password consolepassword

Router(config-line)# exit

Router(config)# line vty 0 4

Router(config-line)# login local

Router(config-line)# transport input ssh

استفاده از سرور احراز هویت خارجی (AAA): برای مدیریت متمرکز کاربران و دسترسیها، میتوانید از سرور AAA (مانند RADIUS یا TACACS+) استفاده کنید.

Router(config)# aaa new-model

Router(config)# aaa authentication login default group radius local

Router(config)# aaa authorization exec default group radius local

Router(config)# radius-server host 192.168.1.100

Router(config)# radius-server key MyRadiusSecret

محدودیت دسترسی بر اساس آدرس IP: با استفاده از نوشتن ACLها و اعمال کردن آنها به خطوط vty یا interfaceها، میتوانید دسترسی به روتر را بر اساس آدرسها محدود کنید.

خلاصه روشهای جلوگیری از حملات DDoS روی روتر سیسکو به شرح زیر است:

فعالسازی ویژگیهای امنیتی پیشفرض:

TCP Interceptبرای مقابله با SYN Flood.

Unicast RPF برای جلوگیری از جعل آدرس IP.

استفاده از ACLها:

مسدود کردن ترافیک مشکوک یا غیرمجاز با Access Control Lists.

فعالسازی NetFlow:

نظارت بر ترافیک و شناسایی الگوهای غیرعادی.

Rate Limiting با CAR:

محدود کردن ترافیک ورودی/خروجی برای کاهش اثرات حملات.

BGP Flowspec:

مسدود کردن ترافیک مخرب با استفاده از BGP (اگر روتر پشتیبانی کند).

فعالسازی QoS:

اولویتبندی ترافیک مهم و کاهش ترافیک غیرضروری.

TCP SYN Cookies:

جلوگیری از حملات SYN Flood.

استفاده از سرویسهای ابری:

استفاده از سرویسهایی مانند Cloudflare برای فیلتر ترافیک مخرب قبل از رسیدن به روتر.

بروزرسانی IOS:

نصب آخرین نسخهی سیستمعامل روتر برای دریافت وصلههای امنیتی.

لاگگیری و مانیتورینگ:

نظارت مداوم بر ترافیک و شناسایی سریع حملات.

با این روشها میتوانید امنیت روتر سیسکو را در برابر حملات DDoS افزایش دهید.

VPN (Virtual Private Network) یکی از بهترین روشها برای افزایش امنیت در روترهای سیسکو است. این فناوری اتصالات رمزگذاریشده و امن بین کاربران و شبکه ایجاد میکند و از دسترسیهای غیرمجاز جلوگیری میکند. از مزایای آن میتوان به موارد زیر اشاره کرد:

رمزگذاری دادهها – جلوگیری از شنود اطلاعات در حین انتقال.

احراز هویت کاربران – جلوگیری از ورود افراد غیرمجاز.

مقاومت در برابر حملات MITM – جلوگیری از سرقت اطلاعات.

دسترسی ایمن از راه دور – اتصال کاربران به شبکه سازمان بدون خطر.

Site-to-Site VPN – اتصال دو شبکه خصوصی از طریق اینترنت.

Remote Access VPN – اتصال کاربران از راه دور به شبکه داخلی.

DMVPN (Dynamic Multipoint VPN) – ایجاد ارتباطات پویا بین چندین سایت.

SSL VPN – دسترسی ایمن از طریق مرورگر وب.

روترهای سیسکو دارای ابزارها و دستورات داخلی برای نظارت و پایش هستند:

دستور show:

show running-config: نمایش پیکربندی فعلی روتر.

show interfaces: بررسی وضعیت اینترفیسها و ترافیک.

show ip route: نمایش جدول مسیریابی.

show logging: مشاهده لاگهای سیستم.

show access-lists:

بررسی لیستهای کنترل دسترسی (ACL).

Netflow: برای جمعآوری و تحلیل ترافیک شبکه.

Router(config)# interface GigabitEthernet0/0

Router(config-if)# ip flow ingress

Router(config-if)# ip flow egress

Router(config)# ip flow-export destination 192.168.1.100 9996

ابزارهای نظارتی سیسکو:

Cisco Prime Infrastructure: یک پلتفرم جامع برای مدیریت و نظارت بر شبکههای سیسکو که قابلیتهایی مانند مانیتورینگ عملکرد، مدیریت پیکربندی و تشخیص مشکلات امنیتی را فراهم میکند.

Cisco Stealthwatch: ابزاری برای تحلیل ترافیک شبکه و شناسایی تهدیدات امنیتی که با استفاده از NetFlow و سایر دادههای شبکه، ناهنجاریها را تشخیص میدهد.

Cisco Security Manager (CSM): ابزاری برای مدیریت متمرکز سیاستهای امنیتی روی روترها، فایروالها و سایر دستگاههای سیسکو.

امنیت روترهای سیسکو نقش کلیدی در حفظ پایداری و ایمنی شبکه دارد. با پیکربندی اصولی، استفاده از VPN، محدود کردن دسترسیها، بهکارگیری فایروال و مانیتورینگ مداوم میتوان تهدیدات را کاهش داد. ابزارهایی مانند NetFlow، SNMP، Syslog و IPS/IDS به شناسایی و جلوگیری از حملات کمک میکنند. در نهایت، ترکیب تنظیمات امنیتی صحیح و نظارت مستمر، شبکهای ایمن و مقاوم در برابر تهدیدات را تضمین میکند.

1- چگونه میتوان امنیت اولیه روتر سیسکو را افزایش داد؟

با غیرفعال کردن پورتهای غیرضروری، تنظیم رمزهای قوی، و استفاده از SSH به جای Telnet.

2- چه روشی برای جلوگیری از حملات DDoS روی روتر سیسکو موثر است؟

برای جلوگیری از حملات DDoS روی روتر سیسکو، میتوان از روشهایی مانند Rate Limiting، فیلترهای ACL، uRPF و CoPP برای کنترل ترافیک مخرب استفاده کرد.

3- چگونه میتوان از طریق VPN امنیت روتر را افزایش داد؟

با راهاندازی IPsec یا SSL VPN برای رمزگذاری دادهها و احراز هویت کاربران.