حفاظت از شبکهها در برابر تهدیدات دیجیتال امروز یکی از مهمترین نگرانیهای سازمانهاست. در شرایطی که حملات سایبری هر روز پیچیدهتر میشوند، استفاده از فایروالهای مدرن و کارآمد به یک الزام حیاتی تبدیل شده است. فایروالها به عنوان یک سد دفاعی، ترافیک ورودی و خروجی شبکه را کنترل کرده و از دسترسیهای غیرمجاز جلوگیری میکنند. یکی از برندهای محبوب و قدرتمند در زمینه امنیت شبکه، جونیپر است. فایروالهای جونیپر با ارائه ویژگیهای پیشرفته نظیر فیلتر ترافیک، کنترل دسترسی و تحلیل رفتار شبکه، به کاربران امکان میدهند تا به راحتی امنیت شبکه خود را مدیریت کنند. در این مقاله، به بررسی قابلیتهای کلیدی فایروالهای جونیپر پرداخته و نحوه استفاده از آنها برای حفظ امنیت شبکه را آموزش خواهیم داد.

کنترل پیشرفته ترافیک (Advanced Traffic Control) : فایروالهای جونیپر به کاربران این امکان را میدهند تا ترافیک شبکه را به صورت دقیق مدیریت و کنترل کنند. با استفاده از سیاستهای مختلف، میتوان دسترسی به منابع داخلی و خارجی را محدود کرد و از دسترسیهای غیرمجاز جلوگیری نمود.

سیستم پیشگیری از نفوذ (IPS - Intrusion Prevention System) : فایروالهای جونیپر به سیستم پیشگیری از نفوذ مجهز هستند که به طور خودکار حملات و تهدیدات را شناسایی و از آنها جلوگیری میکند. IPS با بررسی الگوهای مختلف ترافیک میتواند رفتارهای مشکوک را شناسایی و مسدود کند.

فیلتر محتوا (Content Filtering): یکی دیگر از ویژگیهای مهم فایروالهای جونیپر، فیلتر محتوا است. این قابلیت به سازمانها اجازه میدهد تا دسترسی به وبسایتها و سرویسهای نامناسب یا غیرمجاز را مسدود کنند. این قابلیت بهویژه در سازمانهایی که میخواهند دسترسی کارکنان به منابع خاص را محدود کنند، بسیار کاربردی است.

مدیریت تهدیدات یکپارچه (UTM - Unified Threat Management): فایروالهای جونیپر مجهز به سیستم مدیریت تهدیدات یکپارچه هستند که شامل فایروال، آنتیویروس، فیلتر محتوا و پیشگیری از نفوذ است. UTM به عنوان یک راهحل جامع، به کاربران این امکان را میدهد تا تمامی جنبههای امنیتی شبکه را از یک نقطه کنترل کنند.

VPN یکپارچه (Integrated VPN) : فایروالهای جونیپر قابلیت راهاندازی و مدیریت اتصالات VPN را دارند. این ویژگی برای سازمانهایی که نیاز به اتصال امن از راه دور دارند؛ بسیار حیاتی است. جونیپر از پروتکلهای مختلف VPN پشتیبانی میکند تا اتصالات امن بین دفاتر یا کاربران راه دور را تسهیل کند.

قابلیتهای مقیاسپذیری (Scalability): فایروالهای جونیپر از مقیاسپذیری بالایی برخوردارند و میتوانند به راحتی با نیازهای یک سازمان در حال رشد تطابق یابند. از سازمانهای کوچک تا شبکههای بزرگ، فایروالهای جونیپر به گونهای طراحی شدهاند که بتوانند به حجمهای مختلف ترافیک پاسخ دهند.

نظارت و گزارشگیری دقیق (Comprehensive Monitoring & Reporting): فایروالهای جونیپر ابزارهای پیشرفتهای برای نظارت بر ترافیک شبکه و ارائه گزارشهای دقیق دارند. این ویژگی به مدیران شبکه کمک میکند تا الگوهای استفاده از شبکه را تحلیل کنند و به موقع از تهدیدات احتمالی باخبر شوند.

پشتیبانی از مجازیسازی (Virtualization Support) : جونیپر همچنین از محیطهای مجازیسازی پشتیبانی میکند و این امکان را فراهم میسازد تا فایروالها را در محیطهای مجازی پیادهسازی و مدیریت کنید. این ویژگی برای سازمانهایی که از زیرساختهای مجازی استفاده میکنند، بسیار مهم است.

پشتیبانی از پروتکلهای امنیتی پیشرفته: جونیپر از پروتکلهای مختلف امنیتی مانند SSL ، IPsec و TLS پشتیبانی میکند که به سازمانها این امکان را میدهد تا ارتباطات امن و رمزگذاریشدهای داشته باشند.

بهروزرسانیهای منظم (Regular Updates) : فایروالهای جونیپر به طور مداوم بهروزرسانیهایی برای تقویت امنیت ارائه میدهند. این بهروزرسانیها شامل اصلاحات امنیتی و ویژگیهای جدید هستند که به طور مداوم به بهبود عملکرد فایروال کمک میکنند.

مراحل نصب و پیکربندی فایروال Juniper SRX به صورت زیر است:

با استفاده از کابل کنسول و نرمافزار ترمینال (Putty) به دستگاه خود وصل شوید.

پس از ورود به محیط cli دستگاه، با استفاده از نام کاربری root و رمز عبور خالی در دستگاه login کنید.

login: rootPassword:--- JUNOS 12.1X47-D20.7 built 2023-02-02 21:53:50 UTCroot@%

با وارد کردن دستور cli وارد حالت operational شوید. در این حالت شما قادر به تغییر کانفیگها نیستید و فقط میتوانید تنظیمات و اطلاعات دیگر دستگاه را مشاهده کنید. سپس با استفاده از دستور configuration وارد حالت کانفیگ شوید تا بتوانید تغییرات خود را ایجاد کنید.

root@% cliroot@> configurationEntering configuration mode[edit]root@#

root@# set system root-authentication plain-text-passwordNew password:Retype new password:

به پورتهای دستگاه IP اختصاص بدهید. به عنوان مثال:

root# set interfaces ge-0/0/1 unit 0 family inet address 192.168.1.10/24root# set interfaces ge-0/0/2 unit 0 family inet address 172.16.16.1/24

به همین ترتیب میتوانید به پورت management دستگاه IP اختصاص دهید تا برای مدیریت از راه دور با ssh یا telnet از آن استفاده کنید.

مسیر پیشفرض برای دستگاه کانفیگ کنید.

root# set routing-options static route 0.0.0.0/0 next-hop 192.168.1.250

پس از IP دادن به پورت management و ایجاد مسیر پیشفرض با استفاده از دستورات زیر، دسترسی از راه دور ssh و telnet و web را فعال کنید. در اینجا fxp0.0 ، management interface است.

rayka@vSRX# set system services web-management https system-generated-certificaterayka@vSRX# set system services web-management https interface fxp0.0rayka@vSRX# set system services telnetrayka@vSRX# set system services ssh root-login allowrayka@vSRX#rayka@vSRX# run show configuration | display set | grep servicesset system services ssh root-login allowset system services telnetset system services web-management https system-generated-certificateset system services web-management https interface fxp0.0

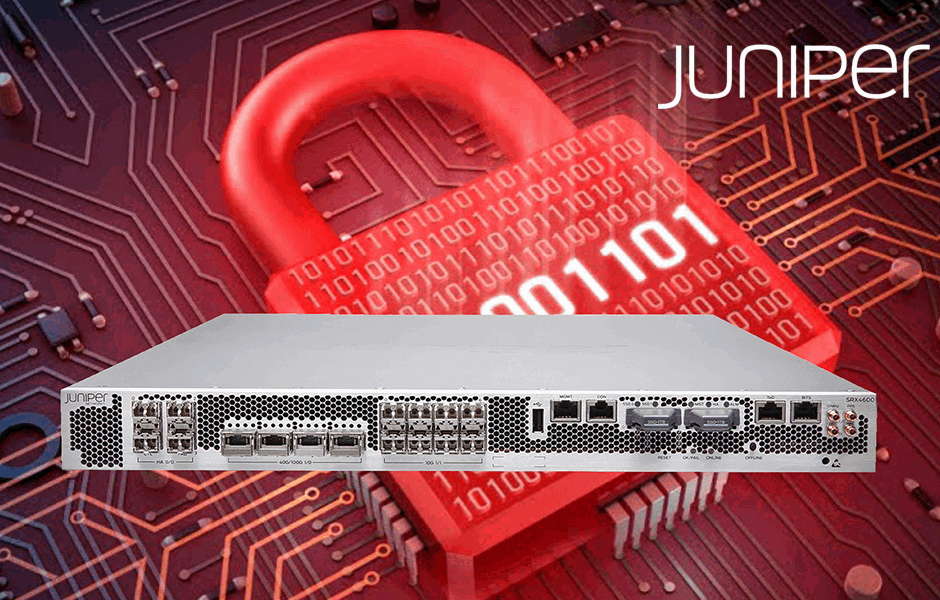

سپس با سرچ IP در مرورگر خود به J-WEB (GUI وب) فایروال خود دسترسی پیدا میکنید.

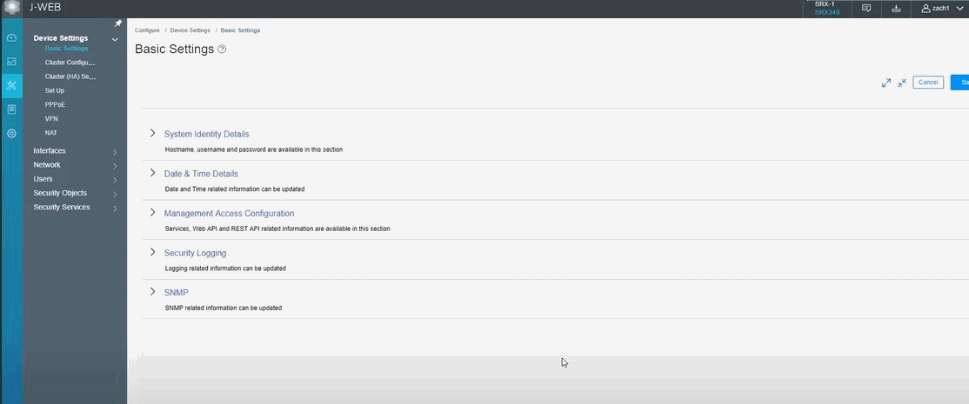

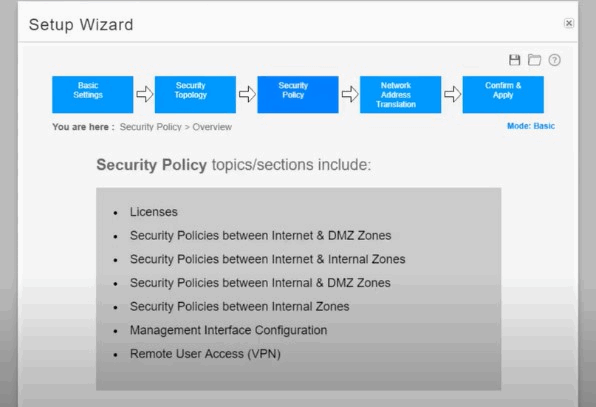

در این قسمت به تنظیمات امنیتی و مدیریتی پایه، مانند zoneها و DHCP سرور و Policyها و NAT، در وب فایروال جونیپر میپردازیم. پس از ورود به رابط کاربری گرافیکی (GUI) فایروال، به قسمت setup میرویم.

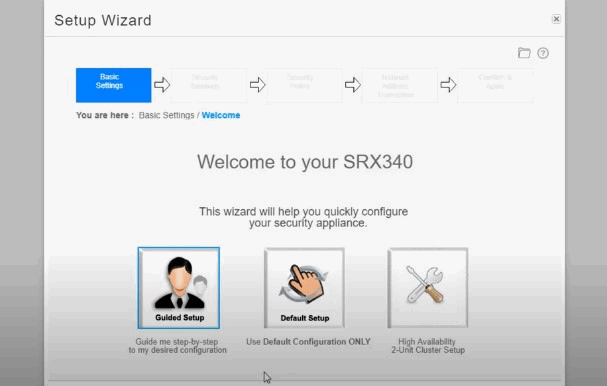

در پنجره باز شده روی Create New Configuration کلیک کنید.

سپس برای شما سه گزینه نشان داده میشود که برای انجام تنظیمات گفته شده باید Guided Setup را انتخاب کنید. با انتخاب Default Setup، دستگاه به تنظیمات پیشفرض باز گردانده میشود و در High Availability شما میتوانید تنظیمات مربوط به HA را انجام دهید.

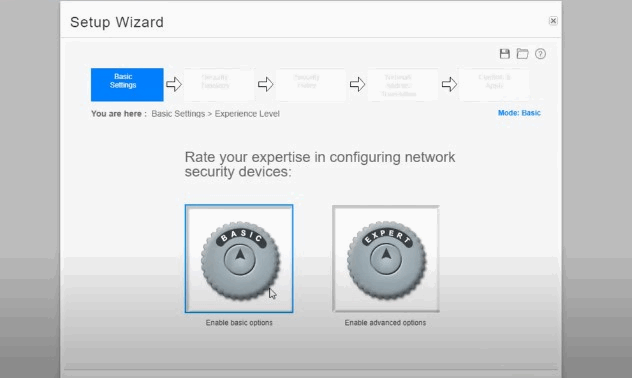

در مرحله بعد، دو گزینهی Basic و Expert وجود دارد که تقریباً مشابه هستند، اما در برخی موارد تفاوتهایی دارند. برای تنظیمات ذکرشده، گزینهی Basic را انتخاب کنید.

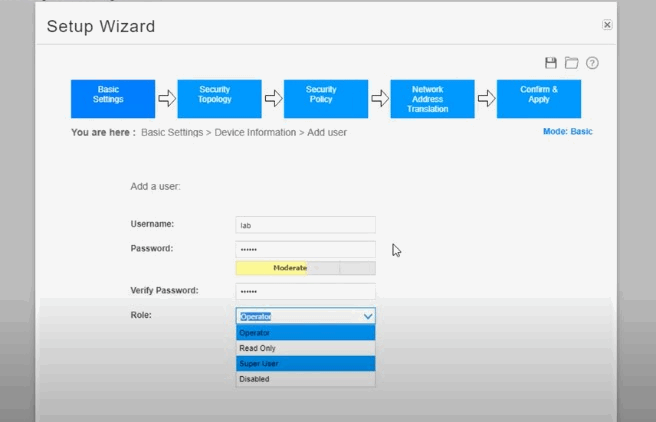

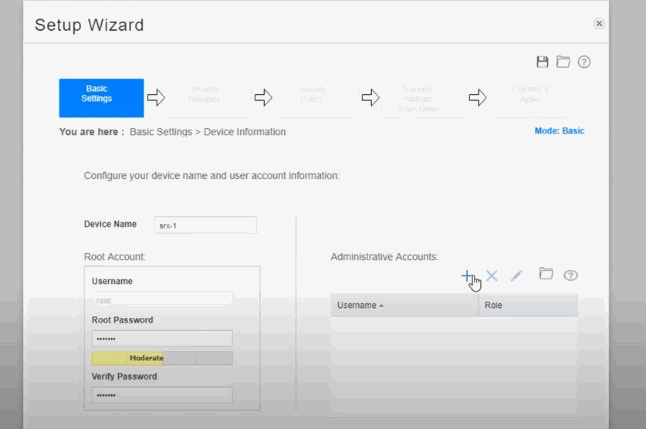

در این قسمت میتوانید نامکاربری و رمز عبور را برای root انجام دهید و یا با انتخاب + یک حساب کاربری جدید بسازید.

|  |

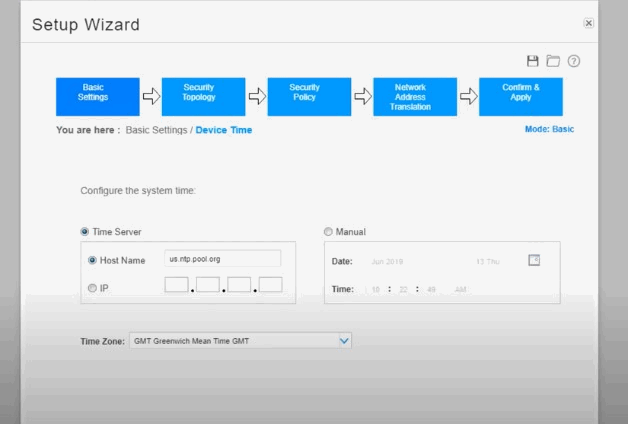

سپس از شما خواسته میشود تا IP مدیریتی خود را تنظیم کنید، که در مراحل نصب و پیکربندی پیشتر تعیین شده است. در مرحله بعد میتوانید NTP Server خود را وارد کنید یا زمان دستگاه خود را به صورت دستی تنظیم کنید.

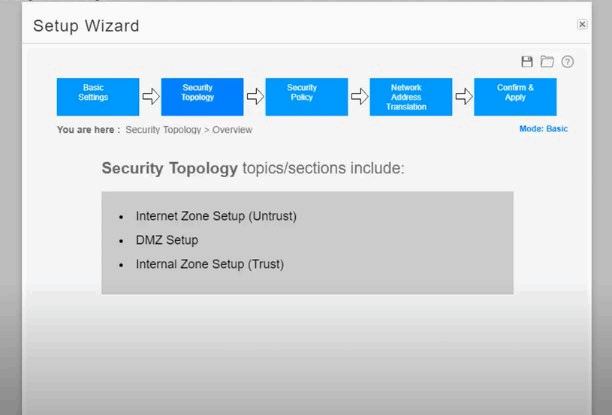

با انتخاب next به مرحله Security topology میروید.

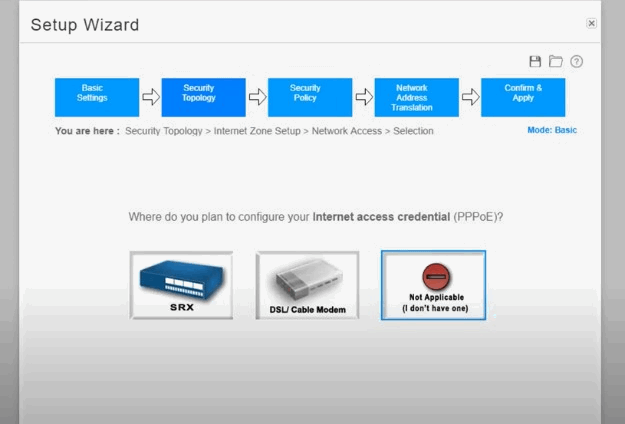

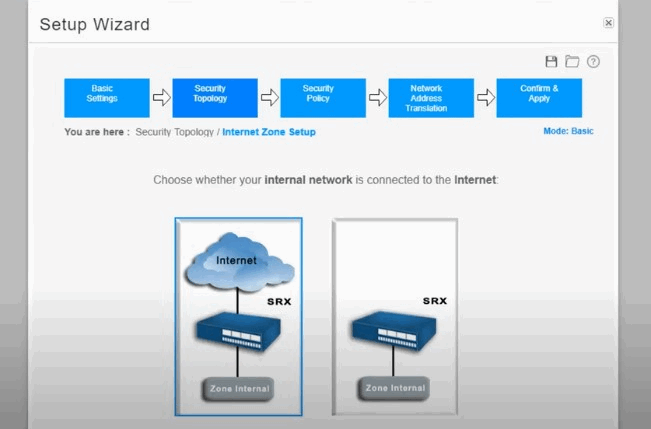

سپس از شما سوال میشود که آیا دستگاه شما به اینترنت متصل بشود یا خیر و همچنین آیا از PPPoE استفاده میکند یا خیر.

|  |

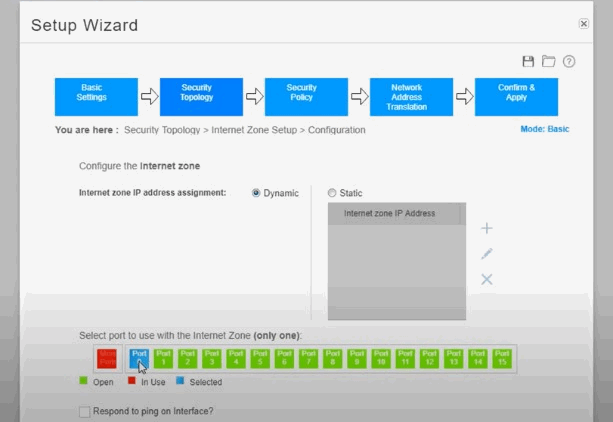

در مرحله بعد، پورت متصل به اینترنت و روش دریافت IP آن را انتخاب میکنید. اگر مایل هستید قابلیت ping روی این پورت فعال باشد، گزینه مربوطه در پایین صفحه را علامت بزنید. با این حال، توصیه میشود روی پورتی که به اینترنت متصل است، ping فعال نباشد.

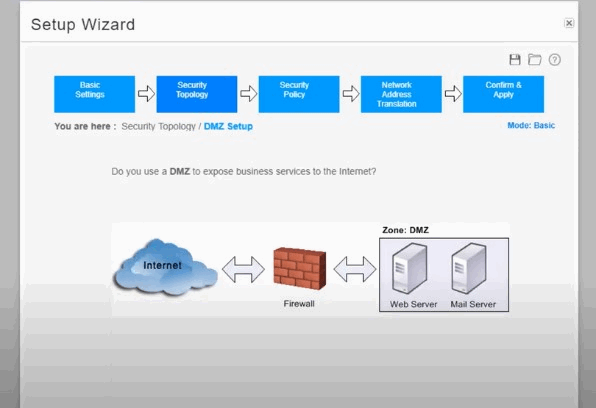

با زدن next در پنجره باز شده از شما میپرسد که آیا میخواهید DMZ zone استفاده کنید یا خیر.

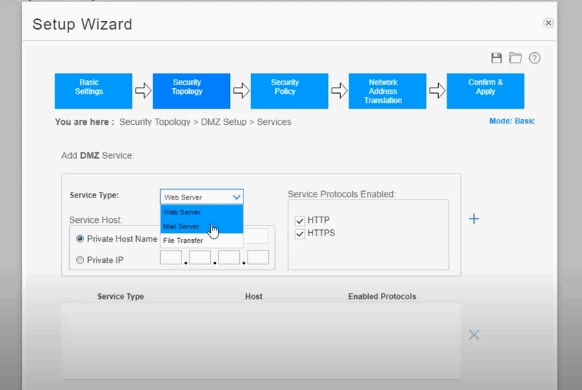

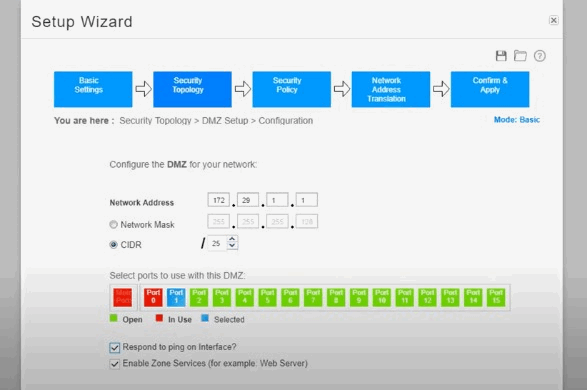

با انتخاب yes شما میتوانید پورت متصل به DMZ و آدرس IP آن را وارد کنید. اگر تیک مربوط به فعال کردن zone services را زدهاید در پنجره بعدی میتوانید سرویسهای مربوط به DMZ خود را انتخاب کنید.

|  |

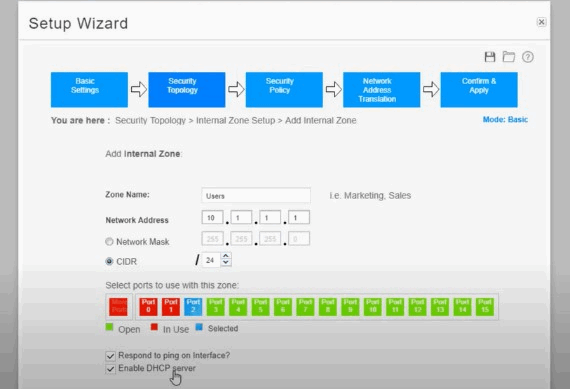

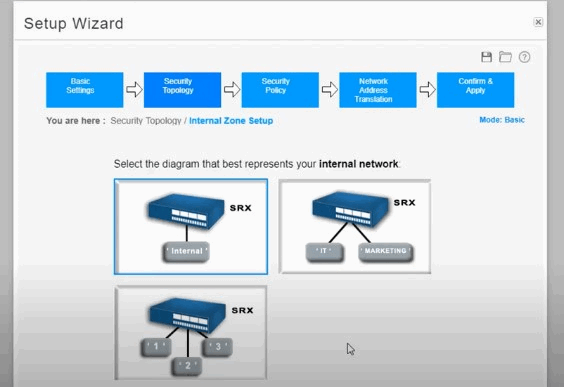

در مرحله بعد از شما خواسته میشود که ساختار شبکه داخلی خود را انتخاب کنید. در اینجا، ما توپولوژی دارای یک zone را انتخاب میکنیم. سپس، پورت متصل به این Zone را همراه با آدرس IP و نام Zone مشخص میکنیم. و در ادامه، با فعالکردن گزینه DHCP، امکان تخصیص خودکار آدرس IP به کاربران فراهم میشود.

|  |

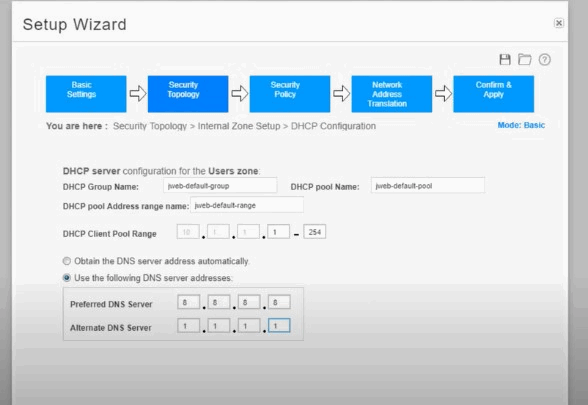

تنظیمات مربوط به DHCP و DNS را وارد کنید.

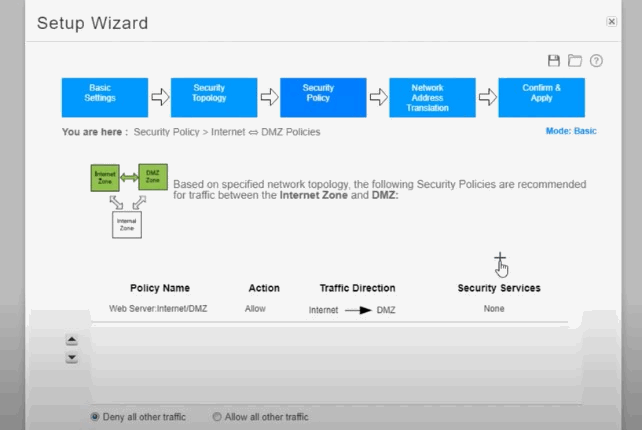

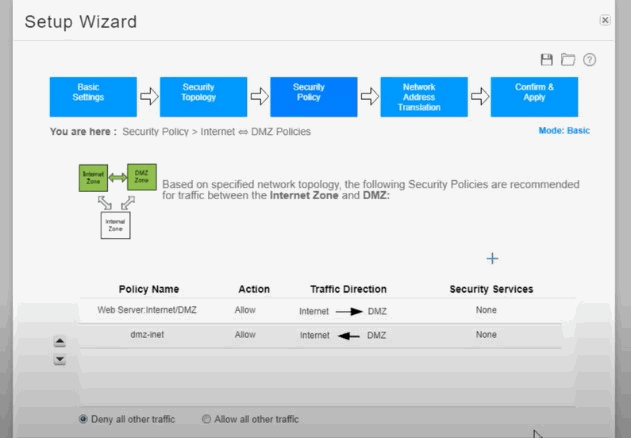

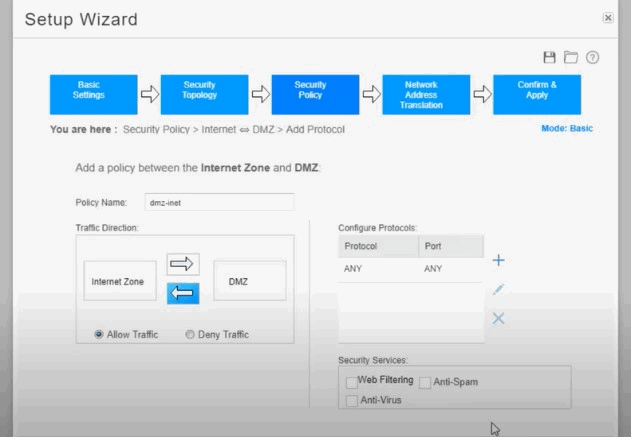

در این قسمت مشاهده میکنید که با توجه به تنظیماتی که انجام دادهاید، یک policy مربوط به عبور ترافیک اینترنت به DMZ خود ایجاد شده است.

ولی ما نیاز به ترافیک DMZ به اینترنت هم داریم. پس یک policy برای عبور این ترافیک ایجاد میکنیم. با زدن next، شما policyهای مربوط به ترافیک اینترنت و DMZ خود را می ببینید.

|  |

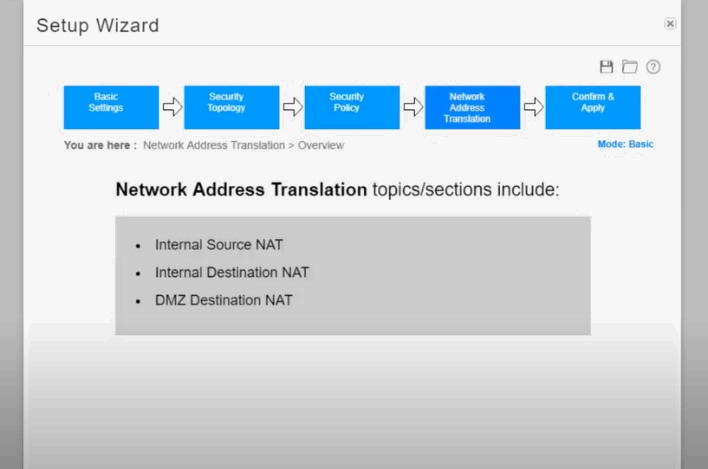

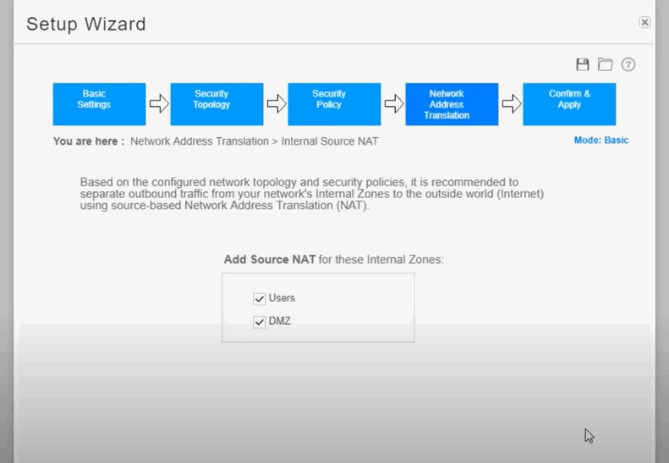

در مرحله آخر وارد تنظیمات مربوط به NAT میشویم.

در این مرحله، از شما خواسته میشود تا Zoneهایی که به Source NAT نیاز دارند را انتخاب کنید. از آنجا که هر دو Zone برای دسترسی به اینترنت تنظیم شدهاند، هر دو را انتخاب میکنیم.

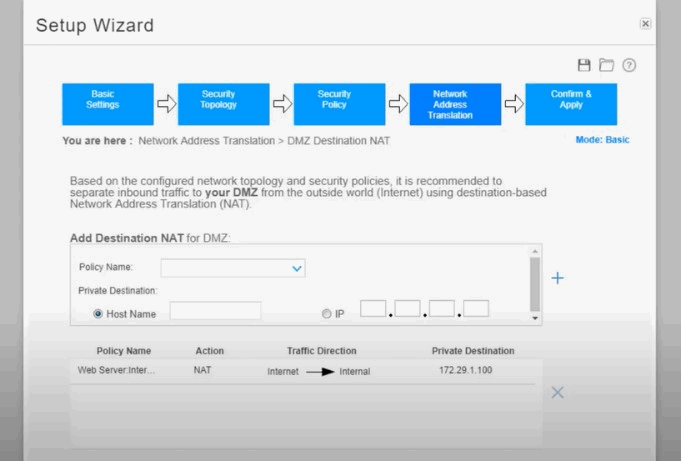

در مرحله بعد، میتوانید Destination NAT را تنظیم کنید. با توجه به تنظیمات قبلی که مربوط به عبور ترافیک از DMZ به اینترنت بوده است، این تنظیم به طور خودکار ایجاد شده است.

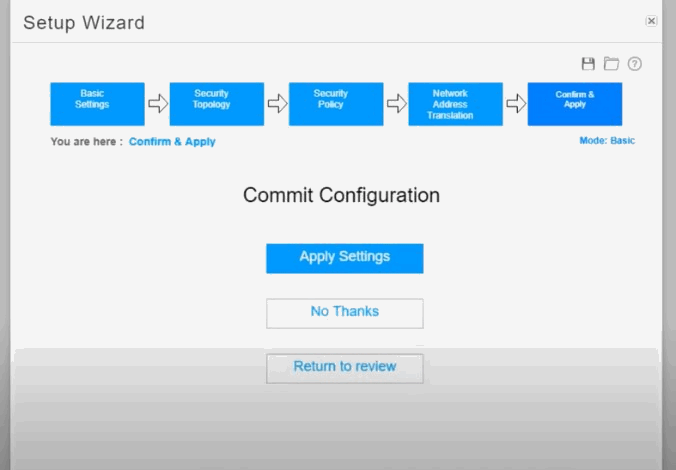

در آخر شما باید تنظیمات انجام شده را confirm و apply کنید.

نکات کاربردی

تغییر رمز عبور پیشفرض: بلافاصله پس از نصب، رمز عبور را به یک رمز قوی تغییر دهید.

پشتیبانگیری منظم: از تنظیمات فایروال بهطور منظم پشتیبانگیری کنید.

بهروزرسانی سیاستهای امنیتی: سیاستها را بر اساس نیازهای شبکه و تهدیدات جدید، تنظیم و بهروزرسانی کنید.

فعالسازی IPS: سیستم پیشگیری از نفوذ (IPS) را فعال و تنظیمات آن را بهینه کنید.

مانیتورینگ لاگها: لاگها را بهطور مداوم بررسی کرده و هشدارهای خودکار را تنظیم کنید.

مشکلات رایج و راهحلها

عدم دسترسی به GUI: تنظیمات IP و دسترسی HTTP/HTTPS را بررسی کنید.

قطع شدن VPN: تنظیمات NAT و پروتکلهای VPN را بررسی و بهینهسازی کنید.

مشکل در اعمال سیاستها: ترتیب سیاستهای امنیتی و commit تغییرات را بررسی کنید.

بروزرسانی ناموفق JunOS : فضای ذخیرهسازی و پایداری اتصال شبکه را قبل از بروزرسانی بررسی کنید.

مشکلات NAT: قوانین NAT و ناحیههای Trust و Untrust را بررسی کنید.

فایروالهای جونیپر با ارائه قابلیتهای پیشرفتهای مانند سیاستهای امنیتی قابل تنظیم، به کاربران امکان میدهند تا شبکههای خود را بهطور مؤثری محافظت و مدیریت کنند. با پیروی از نکات کاربردی و شناخت مشکلات رایج، میتوان از بروز چالشهای احتمالی جلوگیری کرد و امنیت شبکه را بهینهسازی نمود.

1- چگونه مصرف بالای CPU و حافظه فایروال را کاهش دهیم؟

قوانین پیچیده یا غیرضروری را بررسی و بهینهسازی کنید و ترافیک غیرعادی را شناسایی کنید.

2- چرا دسترسی به رابط وب (GUI) فایروال کار نمیکند؟

ممکن است تنظیمات IP یا HTTP/HTTPS نادرست باشد؛ آنها را بررسی کنید.