فایروالها زیربنای امنیت شبکه هستند و شبکه را از دسترسی غیرمجاز محافظت میکنند. آنها مانع از نفوذ هکرها، رباتها و سایر تهدیدها به یک شبکه خصوصی برای سرقت دادههای حساس میشوند. در پاسخ به این سوال که فایروال چیست به زبان ساده میتوان گفت، یک لایه امنیتی برای محافظت از دادههای شما در شبکه است و مانند یک محافظ، از نفوذ ترافیک غیرمجاز به حریم خصوصی شما جلوگیری میکند.

فایروال با بررسی هر درخواست ورودی، تعیین میکند آیا این درخواست مجاز است یا خیر. اگر درخواست مجاز باشد، اجازه میدهد درخواست ادامه پیدا کند. اگر درخواست غیرمجاز باشد، فایروال درخواست را مسدود میکند. چشمانداز امنیت سایبری امروز نیاز به یک رویکرد لایهای دارد. در حالی که فایروالها سنگ بنای دفاع شبکه هستند، تهدیدات پیشرفته به اقدامات امنیتی بیشتری نیاز دارند.

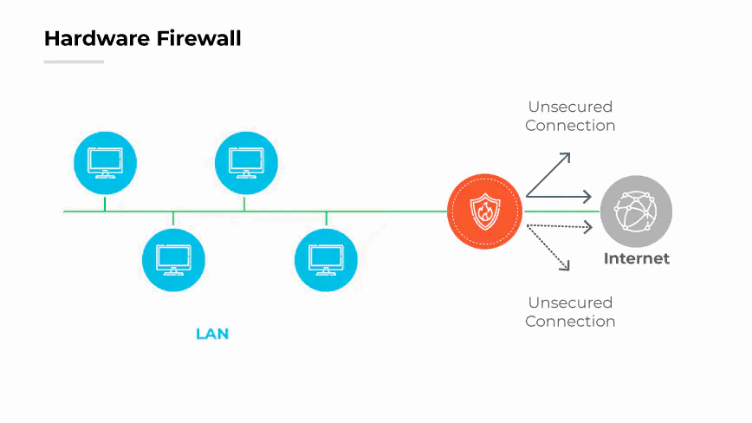

فایروال سخت افزاری یک دستگاه فیزیکی است که بین کامپیوتر یا شبکه و اتصال آن به اینترنت قرار میگیرد. این فایروال به طور مستقل از هاست عمل میکند و ترافیک ورودی و خروجی را برای اطمینان از رعایت قوانین امنیتی تعیین شده بررسی میکند. با تجزیه و تحلیل بستههای داده، فایروال سختافزاری میتواند تهدیدات را شناسایی و مسدود کند و مانعی قوی در برابر نفوذهای احتمالی سایبری ایجاد کند.

عملکرد یک فایروال سختافزاری شامل اتصال مستقیم آن بین منبع اینترنت و شبکه یا سیستم هدف است. پس از پیادهسازی، تمام ترافیک اینترنت، چه ورودی و چه خروجی، باید از این دستگاه عبور کند. همانطور که هر بسته داده را بازرسی میکند، تصمیمات بر اساس سیاستهای امنیتی از پیش تعریف شده گرفته میشود. ترافیک مخرب یا مشکوک مسدود میشود و فقط دادههای ایمن و قانونی به شبکه داخلی میرسد. از تهدیدها قبل از رسیدن به سیستمهای داخلی جلوگیری میشود و رویکردی فعالانه برای امنیت شبکه ارائه میدهد.

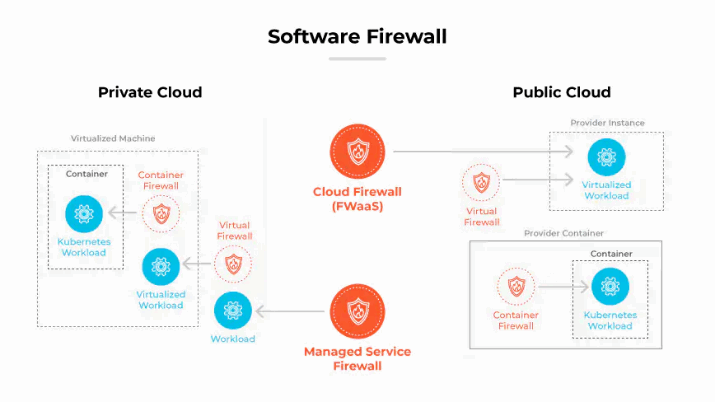

فایروال نرمافزاری یک فایروال در قالب نرمافزار به جای یک ابزار فیزیکی است که میتواند بر روی سرورها یا ماشینهای مجازی برای ایمنسازی شبکه مستقر شود. فایروالهای نرم افزاری برای محافظت از دادههای حساس، حجم کاری و برنامههای کاربردی در محیطهایی که در آن استقرار فایروالهای فیزیکی دشوار یا غیرممکن است، طراحی شدهاند.

فایروالهای نرمافزاری همان فناوری فایروالهای سختافزاری (همچنین به عنوان فایروالهای نسل بعدی یا NGFW شناخته میشوند) را در بر میگیرند. آنها چندین گزینه استقرار برای مطابقت با نیازهای محیطهای ترکیبی / چند ابری ارائه میدهند. فایروالهای نرمافزاری را میتوان در هر شبکه مجازی یا محیط ابری پیاده سازی کرد. انواع فایروالهای نرم افزاری شامل فایروالهای container، فایروالهای virtual (همچنین به عنوان فایروالهای ابری شناخته میشوند) و فایروالهای managed service میباشد.

نحوه کار فایروالها:

فایروال، ترافیک را از ورودیهای خود که هر کدام به یک شبکه متصل است، دریافت میکند و آن را با معیارهای تعیین شده مقایسه و بر اساس این معیارها تصمیمگیری میکند.

فایروال بستهها را بین شبکهها رد و بدل و مسیریابی و روتینگ میکند.

فایروال میتواند هم ترافیک ورودی (Inbound) و هم ترافیک خروجی (Outbound) را مدیریت و فیلتر کند.

فایروال دسترسی عمومی از طریق شبکههای بیرونی را به منابع داخلی مانند اتوماسیون اداری یا مثل آن مدیریت میکند.

تمامی درخواستهای دسترسی به شبکه داخلی را لاگ برداری کرده و در صورت مشاهده مورد مشکوک به صورت ارسال هشدار و Alarm، مدیر سیستم را در جریان میگذارد.

فایروالها بر اساس روش فیلتر به چندین نوع تقسیم میشوند.

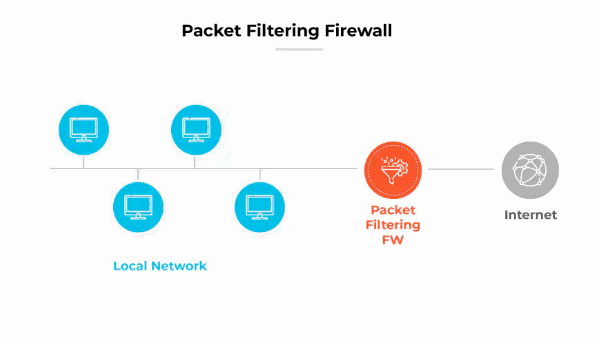

Packet Filtering Firewall: این فایروالها در لایه network کار میکنند و وظیفه تنظیم جریان بستههای داده بین شبکهها را بر عهده دارند. این فایروالها بر اساس قوانین از پیش تعیین شده که ویژگی خاصی از بستهها مانند IP مبدا و مقصد، پورت بکار رفته را بررسی میکند، کار میکنند. اگر این ویژگیها با قوانین تعیین شده مطابقت داشته باشند، بسته مجاز به عبور میباشد؛ در غیر این صورت، بسته رد میشود. انواع این فایروال عبارت است از static، dynamic، stateless و stateful.

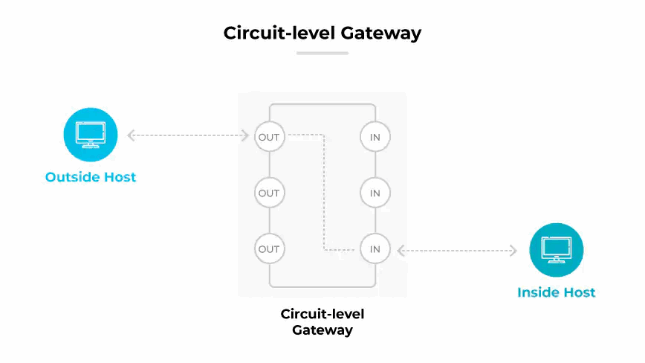

Circuit Level Gateway: این فایروال نسبت به نوع قبلی، یک قدم جلوتر میرود و نه تنها به آدرس، بلکه به نوع ارتباط بین فرستنده و گیرنده هم دقت میکند. همچنین علاوهبر مبدا و مقصد، وضعیت ارتباطات و مسیر امن برای تبادل اطلاعات را هم بررسی میکند. این مدل عمدتاً در لایه session مدل OSI عمل میکند. نقش آن نظارت و اعتبار بخشیدن به فرآیند handshake بین بستهها، به ویژه برای اتصالات TCP و UDP است. این فایروال در درجه اول بر روی اطلاعات هدر تمرکز میکند و اطمینان میدهد که ترافیک با قوانین فایروال مطابقت دارد، بدون اینکه به محتوای واقعی بستههای داده وارد شود. یعنی اگر کسی از این مسیر امن سواستفاده کند، نمیتواند کاری انجام دهد. هنگامی که کاربر به دنبال برقراری ارتباط با یک میزبان راه دور است، فایروال، مداری را ایجاد میکند که اساساً یک اتصال مجازی بین کاربر و میزبان مورد نظر است. سپس بر ترافیک عبوری از این مدار نظارت میکند و این اطمینان را ایجاد میکند که ترافیک با اتصال ایجاد شده مطابقت دارد و فقط ترافیک تأیید شده و مجاز را عبور میدهد.

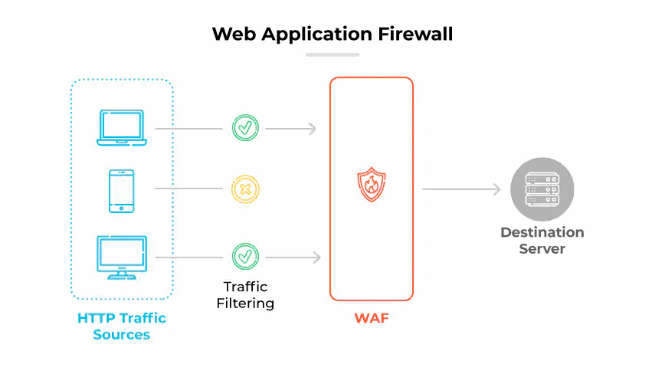

Web Application Firewall: این فایروال، که معمولاً به عنوان WAF شناخته میشود، به عنوان یک لایه حفاظتی تخصصی برای برنامههای کاربردی وب، وب سرورها و API ها است که با بررسی و فیلتر کردن ترافیک HTTP عمل میکند. برای حفظ کارایی،WAF ها از policyها یا مجموعهای از قوانین استفاده میکنند. این قوانین به فایروال کمک میکند تا ترافیک عادی را از مخرب تشخیص دهد.

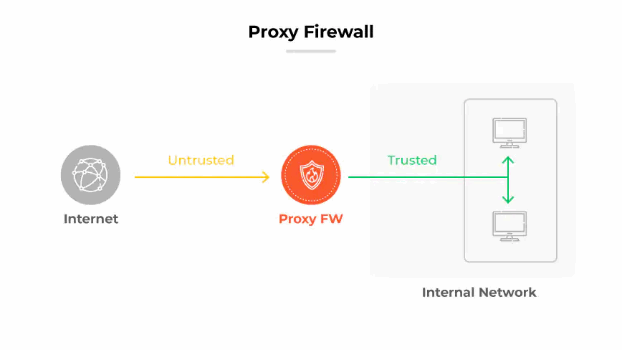

Proxy Firewall: فایروال پروکسی به عنوان یک مکانیسم دفاعی حیاتی برای شبکهها است که در لایه application کار میکند. در درجه اول به عنوان یک واسطه عمل میکند و پیامها را بین سیستمهای کامپیوتری و سرورهای خارجی فیلتر میکند. رایانههای درون یک شبکه با استفاده از پروکسی به عنوان gateway خود به اینترنت متصل میشوند. این فایروالها از آدرس IP خود استفاده میکنند که این طراحی باعث میشود شبکههای خارجی نتوانند مستقیماً به شبکه داخلی محافظت شده دسترسی داشته باشند.

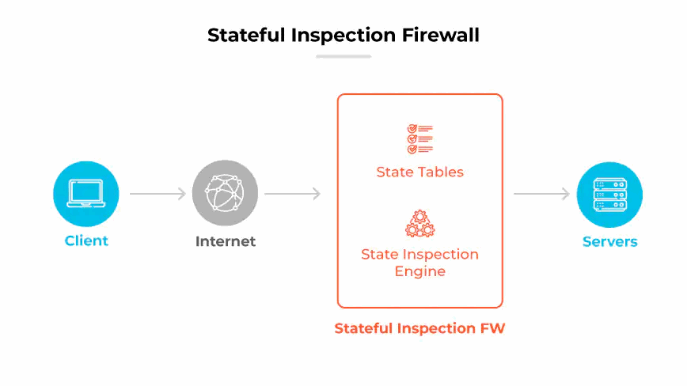

Stateful Inspection Firewall: این فایروالها در لایه 3 و 4 مدل OSI کار میکنند و وظیفه اصلی آنها فیلتر کردن ترافیک بر اساس وضعیت و تاریخچه آن است. عملکرد اساسی این فایروال توانایی آن در بررسی محتویات بستههای ورودی و خروجی است. محتویات هر بسته داده را به دقت بررسی میکند تا تعیین کند که آیا با ویژگیهای اتصالات امن از قبل شناخته شده مطابقت دارد یا خیر. در صورت بروز اختلاف، بسته مورد بررسی قرار میگیرد تا از ایمنی آن اطمینان حاصل شود.

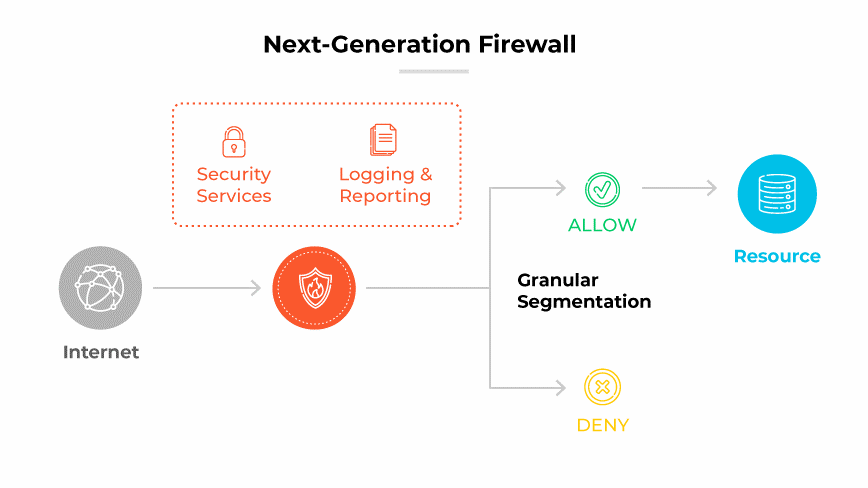

Next-Generation Firewall: تهدیدات در حال تکامل، به راهحلهای بهتری نیاز دارند و فایروالهای نسل بعدی با ترکیب ویژگیهای یک فایروال سنتی با سیستمهای جلوگیری از نفوذ شبکه (IPS)، در این موضوع در صدر جدول فایروالها قرار میگیرند. این فایروال، ترکیبی از همه فایروالهای قبلی است. در واقع علاوه بر اینکه فیلتر کننده است، وضعیت ارتباطات و محتوای بستهها را بررسی میکند. همچنین میتواند بهصورت خودکار تهدیدهای جدید را شناسایی کند و جلوی آنها را بگیرد.

پیکربندی مناسب برای پشتیبانی از شبکههای داخلی و بازرسی فایروال Stateful ضروری است. در ادامه، نحوه پیکربندی ایمن فایروال آورده شده است که بهتر است پیش از خرید فایروال شبکه به آن توجه کنید:

ایمنسازی یک فایروال اولین قدم حیاتی برای اطمینان از کنترل دسترسی اختصاص یافته به مدیران مجاز به آن است. ایمنسازی فایروال شامل اقداماتی مانند:

به روز رسانی به آخرین سیستم عامل

هرگز فایروال را بدون کانفیگ مناسب وارد شبکه نکنید.

نام کاربری و پسوورد پیش فرض را تغییر دهید.

از رمزهای عبور امن و منحصر به فرد استفاده کنید.

هرگز از حسابهای کاربری مشترک استفاده نکنید. اگر یک فایروال توسط چندین ادمین مدیریت شود، حسابهای ادمینها باید بر اساس مسئولیتهای فردی دارای محدودیتهایی باشند.

پروتکل SNMP را که وظیفه جمعآوری اطلاعات در شبکههای IP دارد، غیرفعال کنید یا آن را برای استفاده ایمن، کانفیگ کنید.

محدود کردن ترافیک ورودی و خروجی شبکه برای برنامههای خاص یا TCP

شناسایی دستگاهها و منابع شبکهای که باید محافظت شود بسیار مهم است. این فعالیت شامل ایجاد ساختاری است که منابع شرکت را بر اساس عملکردهای مشابه و سطح ریسک در zone مختلف گروهبندی میکند. سرورها مثال خوبی از این گروهبندی هستند: سرورهای ایمیل، سرورهای VPN و سرورهای وب که در یک منطقه اختصاصی قرار میگیرند و ترافیک اینترنت ورودی را محدود میکنند و اغلب به عنوان DMZ شناخته میشوند.

ACL سازمانها را قادر میسازد تا تعیین کنند که کدام ترافیک مجاز است به داخل و خارج از هر zone جریان یابد. ACLها به عنوان قوانینی برای فایروال عمل میکنند که سازمانها میتوانند آنها را برای هر interface و subinterface فایروال اعمال کنند.

بازرسی عمیق بسته (DPI) یکی از ویژگیهای کلیدی در فایروالهای پیشرفته است که به آنالیز دقیق محتوای دادههای در حال انتقال میپردازد. فعالسازی این ویژگی به شناسایی و مقابله با حملات پیچیدهتر سایبری کمک شایانی میکند، بهویژه در مواردی که حملات تلاش دارند تا با دور زدن سیاستهای امنیتی سطح پایه، به شبکهها نفوذ کنند. این تکنولوژی به مدیران شبکه امکان میدهد تا از طریق تجزیه و تحلیل پیشرفته، خطرات احتمالی را قبل از وقوع خسارت شناسایی و خنثی کنند.

برخی از فایروالها میتوانند کانفیگ شوند تا از سایر خدماتی مانند سرور DHCP، سرور IPS، سرور NTP استفاده کنند.

با تنظیمات انجام شده، تست آنها برای اطمینان از مسدود شدن ترافیک مخرب و عملکرد فایروال همانطور که در نظر گرفته شده است، بسیار مهم است. این کار را میتوان از طریق تکنیکهایی مانند تست نفوذ و اسکن آسیبپذیری آزمایش کرد.

بهترین روشها برای حفظ کارایی فایروال عبارتند از:

رسیدگی امنیتی فایروال به طور منظم جهت تشخیص هر گونه نقض در policyهای امنیتی ضروری است. این کار برای بررسی اینکه آیا قوانین فایروال شما با مقررات امنیتی سازمان یا سایر الزامات و استانداردهای امنیتی مطابقت دارند، طراحی شدهاند. به این ترتیب، به شما امکان میدهد تا از تغییر در policyهای انجام شده در فایروال خود که میتواند منجر به عدم انطباق یا مشکلات مختلف دیگر شود، آگاه باشید.

بهروزرسانی فایروال

ایجاد یک طرح و برنامه جهت مدیریت فایروال

بررسی اثرات تغییر policyهای امنیتی قبل از اجرا

بهروزرسانی پایگاه قواعد فایروال

این خریداران هستند که باید ویژگیهای هر محصول NGFW را به دقت مورد بررسی و ارزیابی قرار دهند. در این مقاله از سایت افق داده ها، شش معیار انتخاب فایروال که باید در نظر گرفته شوند، بیان میشود.

1. نوع پلتفرم: اکثر فایروالهای نسل جدید، سختافزاری (دستگاهی)، نرمافزاری (قابل دانلود) یا مبتنی بر ابر (SaaS) هستند. NGFWهای مبتنی بر سخت افزار برای شرکتهای بزرگ و متوسط بهترین گزینه است؛ NGFWهای مبتنی بر نرمافزار برای شرکتهای کوچک با زیرساختهای شبکه ساده و NGFWهای مبتنی بر ابر برای سایتها یا شرکتهای بسیار غیرمتمرکز و دارای چند مکان که میخواهند آنها را مدیریت کرده یا مجدداً تخصیص دهند، مناسب هستند.

2. مجموعه ویژگیها: همه فروشندگان NGFW ویژگیهای یکسانی را ارائه نمیدهند. امکانات NGFW معمولاً شامل IPS/IDS، کنترل برنامه، بازرسی SSL/SSH، فیلتر کردن وب و QoS برای مدیریت پهنای باند است. یک نکته مهم این است که ویژگیهای موجود در NGFWها جدای از مسدود کردن و قابلیتهای فایروالهای سنتی، در سطح محصولات اختصاصی مرتبط با آن ویژگی نیست. برای مثال،DLP در NGFWها در سطحی که معمولاً توسط یک محصول DLP اختصاصی ارائه میشود، نیست. نکته کلیدی این است که سازمان بداند چه چیزی را خریداری می کند و آیا سطح حفاظت مورد نیاز برای هر منطقه را از نظر امنیت فراهم میکند یا خیر.

3. عملکرد: از آنجایی که NGFWها بسیاری از ویژگیها را در یک دستگاه ادغام میکنند، ممکن است برای برخی سازمانها جذاب به نظر برسند. با این حال، فعال کردن همه ویژگیهای موجود به طور همزمان میتواند منجر به کاهش جدی عملکرد شود.

4. قابلیت مدیریت: این معیار شامل الزامات پیکربندی سیستم و قابلیت استفاده از کنسول مدیریت است. تغییرات پیکربندی سیستم و رابط کاربری کنسول مدیریت باید دارای سه کیفیت کلیدی باشد. اول اینکه باید جامع باشند، به طوری که مجموعهای از ویژگیها را پوشش داده و نیاز به گسترش توسط سایر پلتفرمها را نداشته باشند. دوم، امکان حذف ویژگیهایی که در محیط سازمانی ضروری نیستند وجود داشته باشد؛ و سوم اینکه در دسترس باشد، به طوری که کنسول مدیریت، داشبورد ویژگیهای فردی و گزارشدهی کاربر پسند و ساده باشد.

5. قیمت: قیمت لوازم، نرمافزار و سرویس ابری NGFW بر اساس فروشنده و مدل متفاوت است و قیمت آنها از حدود 300 دلار تا 350,000 دلار برای هر دستگاه متغیر است. برخی فروشندگان قیمت جداگانهای نیز برای قراردادهای خدماتی دریافت میکنند. شرکتها باید بهدقت محصولات مورد نظرشان را بررسی و مشخص کنند که چه ویژگیهایی در سازمان آنها میتواند به بهترین شکل ممکن کار کند، و به میزان بودجه سازمان برای فراهم کردن این امکانات توجه داشته باشند.

6. پشتیبانی: با توجه به ماهیت حیاتیNGFWها، پشتیبانی به موقع و دقیق ضروری است. معیارهای پشتیبانی برای NGFWها باید پاسخگویی را بر اساس نوع درخواست خدمات، کیفیت و دقت پاسخ سرویس، هزینه بروزرسانی محصول و آموزش مشتری و آگاهی از رویدادهای جاری بررسی کند. تمامی این موارد در فروشگاه محصولات افق داده ها ایرانیان برای مشتریان انجام می شود.

همانطور که میدانید، این ابزار به ما کمک میکند که در برابر حملات احتمالی شبکه، نهایت امنیت را برای ما اجرا کند. پس برای بهبود بیشتر آن بهتر است که چند مورد از نکات آن را لحاظ کنید که در ادامه به آن اشاره شده است:

برای محافظت از سیستمهای کامپیوتری، بهتر است از چندین لایه امنیتی استفاده شود. به عنوان مثال، همزمان با استفاده از فایروال برنامه کاربردی وب، استفاده از سیستمهای پیشگیری از نفوذ و آنتی ویروس نیز توصیه میشود.

برای تعیین قواعد فایروال، لازم است که مدیران امنیتی با نوع حملات سایبری آشنا باشند. اطلاعات کافی در مورد نوع حملات میتواند کمک بسیاری در امنیت شبکه داشته باشد.

برای بهبود عملکرد، لازم است تا به طور دورهای آن را بروزرسانی کنید. این مورد شامل بهبود تمامی راهکارهای جدید و اطلاعات به روزی میباشد که با بروزرسانی فایروال همراه خواهند بود.

بطور کلی به سازمانها کمک میکند تا هزینههای احتمالی حملات سایبری را کاهش دهند و امنیت سیستمهای کامپیوتری خود را بهبود دهند.

نتیجهگیری

فایروالها یکی از اجزای مهم شبکههای کامپیوتری هستند که استفاده درست و به جا از آنها احتمال حمله و هک سیستمهای موجود در شبکه را کاهش میدهد. فایروالها دارای انواع مختلفی هستند که هر کدام متناسب با ساختار و محدوده هدف خود، عمل فیلترسازی را در بخشهای مخصوص به خود انجام میدهند.

سوالات متداول

1- فایروال چیست؟

فایروال یک دستگاه و نرمافزار امنیتی است و مانند یک سد بین یک شبکه داخلی قابل اعتماد و یک شبکه خارجی غیرقابل اعتماد مانند اینترنت عمل میکند. این دستگاه، ترافیک شبکه را براساس قوانین امنیتی از پیش تعریفشده، نظارت و کنترل میکند تا از دسترسی غیرمجاز و تهدیدات شبکه جلوگیری کند.

2- فرق بین فایروال سختافزاری و نرمافزاری چیست؟

فایروال سختافزاری، یک ابزار فیزیکی است، مثل یک روتر که بین شبکه و gateway قرار میگیرد. فایروال نرمافزاری، یک بخش داخلی است که از طریق شماره پورتها و برنامهها کار میکند.